01-06-2016

Microsoft использует очень коварные трюки, чтобы заставить пользователей обновиться до Windows 10. К примеру, среди последних замеченных хитростей даже присутствовала техника, схожая с кликджекингом. Между тем компания Samsung, некоторые продукты которой до сих пор работают с Windows 10 из рук вон плохо, открыто не рекомендует своим пользователям переходить на новейшую ОС Microsoft.

Microsoft использует очень коварные трюки, чтобы заставить пользователей обновиться до Windows 10. К примеру, среди последних замеченных хитростей даже присутствовала техника, схожая с кликджекингом. Между тем компания Samsung, некоторые продукты которой до сих пор работают с Windows 10 из рук вон плохо, открыто не рекомендует своим пользователям переходить на новейшую ОС Microsoft.01-06-2016

Бывший сотрудник Росфинмониторинга запустил проект Expocod первую в России биржу, через которую можно продавать софтверные уязвимости. По данным издания «Коммерсант», Expocod намеревается перепродавать полученную информацию госструктурам, компаниям в сфере информационной безопасности и спецслужбам.

Бывший сотрудник Росфинмониторинга запустил проект Expocod первую в России биржу, через которую можно продавать софтверные уязвимости. По данным издания «Коммерсант», Expocod намеревается перепродавать полученную информацию госструктурам, компаниям в сфере информационной безопасности и спецслужбам.31-05-2016

Эксперты оборонной корпорации BAE Systems, а также аналитики компаний Symantec, IssueMakersLab и FireEye продолжают расследовать атаки на международную банковскую систему SWIFT. Ранее, в марте 2016 года, из-за брешей в SWIFT злоумышленникам почти удалось похитить миллиард долларов у центрального банка Бангладеш. Теперь исследователи сообщают, что жертв было значительно больше, и связывают атаки с группой хакеров Lazarus, профессиональной командой, которая, в частности, ответственна за взлом компании Sony в 2014 году.

Эксперты оборонной корпорации BAE Systems, а также аналитики компаний Symantec, IssueMakersLab и FireEye продолжают расследовать атаки на международную банковскую систему SWIFT. Ранее, в марте 2016 года, из-за брешей в SWIFT злоумышленникам почти удалось похитить миллиард долларов у центрального банка Бангладеш. Теперь исследователи сообщают, что жертв было значительно больше, и связывают атаки с группой хакеров Lazarus, профессиональной командой, которая, в частности, ответственна за взлом компании Sony в 2014 году.31-05-2016

Независимый эксперт Киаран Макнелли (Ciaran McNally) рассказал в блоге о своем печальном опыте участия в закрытом бета-тестировании bug bounty программы Pornhub. По словам эксперта, порносайт наотрез отказывается выплачивать крупные вознаграждения и оправдывает это тем, что на уязвимые сервисы bug bounty не распространяется.

Независимый эксперт Киаран Макнелли (Ciaran McNally) рассказал в блоге о своем печальном опыте участия в закрытом бета-тестировании bug bounty программы Pornhub. По словам эксперта, порносайт наотрез отказывается выплачивать крупные вознаграждения и оправдывает это тем, что на уязвимые сервисы bug bounty не распространяется.28-05-2016

Компания Dr. Web сообщает о новом трояне, который устанавливает на заражённые компьютеры TeamViewer популярное приложение для удалённого управления компьютером, обмена файлами и проведения телеконференций. Злоумышленники используют его в качестве прокси, чтобы скрывать свои истинные IP-адреса.

Компания Dr. Web сообщает о новом трояне, который устанавливает на заражённые компьютеры TeamViewer популярное приложение для удалённого управления компьютером, обмена файлами и проведения телеконференций. Злоумышленники используют его в качестве прокси, чтобы скрывать свои истинные IP-адреса.28-05-2016

Газета «Ведомости», со ссылкой на собственные источники, сообщает, что в Минкомсвязи был разработан законопроект, условно названный «Об автономной системе интернет». Этот документ должен привнести множество поправок в законы «О связи» и «Об информации...», что в итоге предоставит государству практически полный контроль над инфраструктурой рунета.

Газета «Ведомости», со ссылкой на собственные источники, сообщает, что в Минкомсвязи был разработан законопроект, условно названный «Об автономной системе интернет». Этот документ должен привнести множество поправок в законы «О связи» и «Об информации...», что в итоге предоставит государству практически полный контроль над инфраструктурой рунета.27-05-2016

Издание«КоммерсантВ», со ссылкой на статс-секретаря и заместителя директора Росфинмониторинга Павла Ливадного, сообщает, что представители ведомства уже обсуждают идею разработки национальной криптовалюты РФ с представителями банков, Минфина и ЦБ. Планируется, что российская криптовалюта должна будет заметить собой остальные, а ее эмиссия будет регулироваться.

Издание«КоммерсантВ», со ссылкой на статс-секретаря и заместителя директора Росфинмониторинга Павла Ливадного, сообщает, что представители ведомства уже обсуждают идею разработки национальной криптовалюты РФ с представителями банков, Минфина и ЦБ. Планируется, что российская криптовалюта должна будет заметить собой остальные, а ее эмиссия будет регулироваться.27-05-2016

Когда под рукой нет зарядного устройства, а индикатор батареи почти на нуле, логично зарядить смартфон через USB интерфейс ближайшего компьютера или через публичную зарядную станцию. Далеко не каждый пользователь при этом задумается о том, что такое подключение может представлять опасность. Эксперты «Лаборатории Касперского» провели собственный эксперимент и выяснили, какие проблемы может таить в себе простая зарядка гаджета через USB.

Когда под рукой нет зарядного устройства, а индикатор батареи почти на нуле, логично зарядить смартфон через USB интерфейс ближайшего компьютера или через публичную зарядную станцию. Далеко не каждый пользователь при этом задумается о том, что такое подключение может представлять опасность. Эксперты «Лаборатории Касперского» провели собственный эксперимент и выяснили, какие проблемы может таить в себе простая зарядка гаджета через USB.26-05-2016

Почти десять лет назад в Швеции появился сайт Undertexter.se, созданный энтузиастами для перевода субтитров к фильмам. Казалось бы, авторы ресурса не делали ничего дурного и точно не нарушали ничьих авторских прав. Однако голливудские студии решили иначе, и с 2013 года сайт подвергается юридическим преследованиям. Еще три года назад полиция изъяла серверы ресурса, а владелец сайта Эуген Арчи (Eugen Archy) был арестован. Теперь сторона обвинения настаивает на наказании в виде лишения свободы.

Почти десять лет назад в Швеции появился сайт Undertexter.se, созданный энтузиастами для перевода субтитров к фильмам. Казалось бы, авторы ресурса не делали ничего дурного и точно не нарушали ничьих авторских прав. Однако голливудские студии решили иначе, и с 2013 года сайт подвергается юридическим преследованиям. Еще три года назад полиция изъяла серверы ресурса, а владелец сайта Эуген Арчи (Eugen Archy) был арестован. Теперь сторона обвинения настаивает на наказании в виде лишения свободы.26-05-2016

Счетная палата США опубликовала отчет, который наглядно демонстрирует: у федеральных ведомств страны настоящая беда с IT-инфраструктурой. Ежегодно американское правительство тратит на эксплуатацию и обслуживание устаревших систем порядка 75% всего IT-бюджета. Так, в 2015 году из 80 бюджетных миллиардов в Лету канул 61 миллиард долларов. Проблема в том, что многие ведомства по-прежнему эксплуатируют давно устаревшую технику, типа компьютеров IBM Series/1 с 8-дюймовыми дискетами.

Счетная палата США опубликовала отчет, который наглядно демонстрирует: у федеральных ведомств страны настоящая беда с IT-инфраструктурой. Ежегодно американское правительство тратит на эксплуатацию и обслуживание устаревших систем порядка 75% всего IT-бюджета. Так, в 2015 году из 80 бюджетных миллиардов в Лету канул 61 миллиард долларов. Проблема в том, что многие ведомства по-прежнему эксплуатируют давно устаревшую технику, типа компьютеров IBM Series/1 с 8-дюймовыми дискетами.25-05-2016

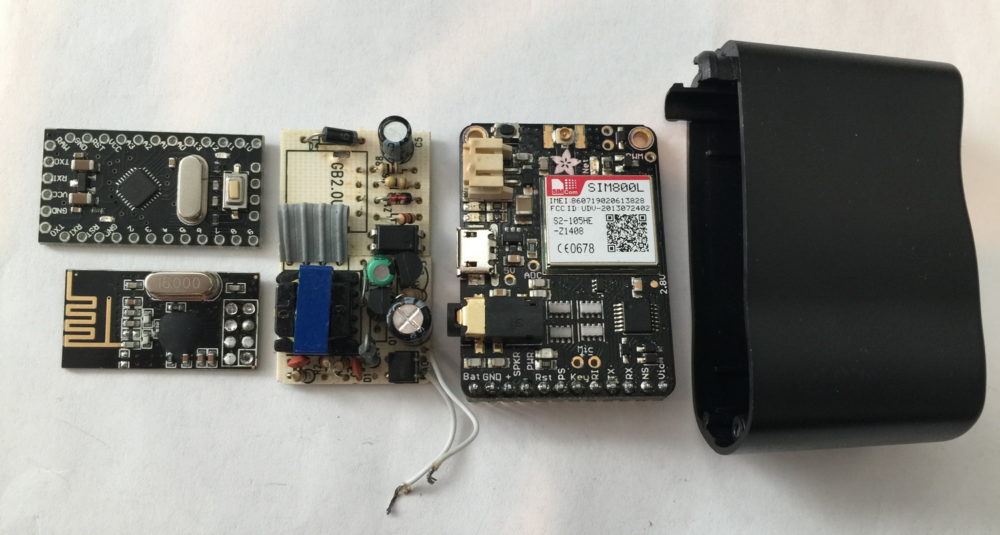

Стало известно, что в конце апреля 2016 года ФБР выпустило официальное предупреждение (PDF), адресованное компаниям-партнерам из частного сектора. Правоохранители призвали всех остерегаться замаскированных под обычные устройства кейлоггеров, которые способны перехватывать все нажатия клавиш с беспроводных клавиатур.

Стало известно, что в конце апреля 2016 года ФБР выпустило официальное предупреждение (PDF), адресованное компаниям-партнерам из частного сектора. Правоохранители призвали всех остерегаться замаскированных под обычные устройства кейлоггеров, которые способны перехватывать все нажатия клавиш с беспроводных клавиатур.25-05-2016

Техника добавления вредоносного контента в буфер обмена пользователя при помощи CSS, известна давно. Ничего не подозревающая жертва копирует с сайта, вместе с куском кода, нежелательную команду, которая впоследствии будет вставлена в терминал из буфера обмена. Данная техника атак имеет ряд очевидных минусов, но теперь ей на замену предлагают похожий и куда более опасный вектор атак, использующий JavaScript.

Техника добавления вредоносного контента в буфер обмена пользователя при помощи CSS, известна давно. Ничего не подозревающая жертва копирует с сайта, вместе с куском кода, нежелательную команду, которая впоследствии будет вставлена в терминал из буфера обмена. Данная техника атак имеет ряд очевидных минусов, но теперь ей на замену предлагают похожий и куда более опасный вектор атак, использующий JavaScript.24-05-2016

В конце прошлой недели Google анонсировала новый мессенджер собственного производства Allo. Продукт позиционируется как мессенджер с end-to-end шифрованием, и Google тут же подверглась критике, так как шифрование по умолчанию в приложении оказалось отключено. Теперь один из инженеров Google опубликовал в личном блоге интересный текст, согласно которому, Allo, похоже, не удаляет сообщения даже при включенном «Режиме инкогнито», а включить end-to-end по умолчанию разработчикам не позволяют «сверху». Хуже того, инженера очень быстро заставили отредактировать данное сообщение.

В конце прошлой недели Google анонсировала новый мессенджер собственного производства Allo. Продукт позиционируется как мессенджер с end-to-end шифрованием, и Google тут же подверглась критике, так как шифрование по умолчанию в приложении оказалось отключено. Теперь один из инженеров Google опубликовал в личном блоге интересный текст, согласно которому, Allo, похоже, не удаляет сообщения даже при включенном «Режиме инкогнито», а включить end-to-end по умолчанию разработчикам не позволяют «сверху». Хуже того, инженера очень быстро заставили отредактировать данное сообщение.24-05-2016

Официальные представители японских правоохранительных органов сообщают, что воскресным утром, 15 мая 2016 года, группа преступников, численностью около 100 человек, похитила 1,4 миллиарда йен (порядка $12,7 млн) из банкоматов в шестнадцати разных префектурах страны.

Официальные представители японских правоохранительных органов сообщают, что воскресным утром, 15 мая 2016 года, группа преступников, численностью около 100 человек, похитила 1,4 миллиарда йен (порядка $12,7 млн) из банкоматов в шестнадцати разных префектурах страны.21-05-2016

Специалисты компании ESET обнаружили вредоносную программу, предназначенную для слежки за участниками боевых действий на востоке Украины, а также за некоторыми украинскими общественными деятелями, чиновниками и журналистами. Троян получил название «Прикормка».

Специалисты компании ESET обнаружили вредоносную программу, предназначенную для слежки за участниками боевых действий на востоке Украины, а также за некоторыми украинскими общественными деятелями, чиновниками и журналистами. Троян получил название «Прикормка».21-05-2016

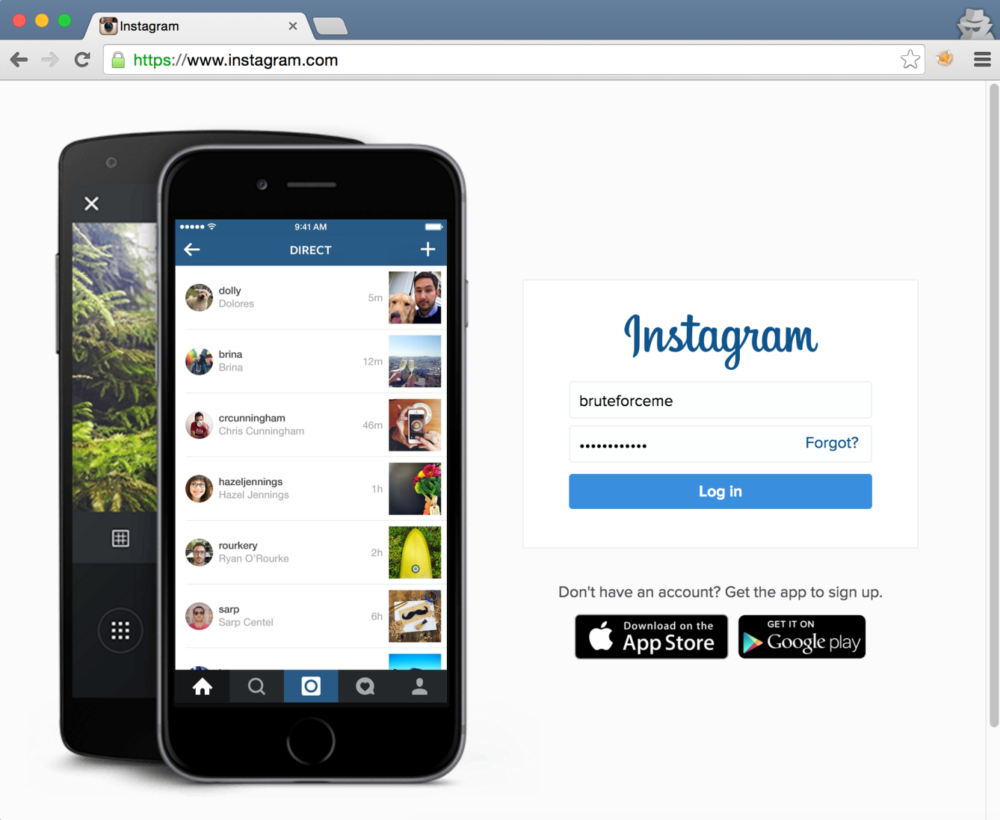

Бельгиец Арне Свиннен обнаружил сразу две опасные уязвимости в Instagram. Обе проблемы позволяли осуществить брутфорс-атаку на подбор пароля. Один баг был найден в приложении Instagram для Android, а второй скрывался на странице регистрации instagram.com.

Бельгиец Арне Свиннен обнаружил сразу две опасные уязвимости в Instagram. Обе проблемы позволяли осуществить брутфорс-атаку на подбор пароля. Один баг был найден в приложении Instagram для Android, а второй скрывался на странице регистрации instagram.com.20-05-2016

Исследователи компании ESET сообщили, что операторы криптовымогателя TeslaCrypt свернули все свои операции, опубликовали в даркнете ключ для расшифровки данных и извинились перед своими жертвами.

Исследователи компании ESET сообщили, что операторы криптовымогателя TeslaCrypt свернули все свои операции, опубликовали в даркнете ключ для расшифровки данных и извинились перед своими жертвами.20-05-2016

Среди многочисленных анонсов на конференции Google I/O 2016 фигурировали сразу два новых мессенджера, одним из которых стал Google Allo, со встроенным end-to-end шифрованием. Хотя ИБ-эксперты, в теории, должны были порадоваться появлению еще одного защищенного приложения, на деле все оказалось не так просто, и Allo уже подвергся критике. Проблема, в частности, заключается в еще одной инновации Google: умном голосовом ассистенте Google Assistant, который встроен в мессенджер.

Среди многочисленных анонсов на конференции Google I/O 2016 фигурировали сразу два новых мессенджера, одним из которых стал Google Allo, со встроенным end-to-end шифрованием. Хотя ИБ-эксперты, в теории, должны были порадоваться появлению еще одного защищенного приложения, на деле все оказалось не так просто, и Allo уже подвергся критике. Проблема, в частности, заключается в еще одной инновации Google: умном голосовом ассистенте Google Assistant, который встроен в мессенджер.19-05-2016

Газета «Известия», ссылаясь на руководителя пресс-службы Роскомнадзора Вадима Ампелонского, рассказала, что на прошлой неделе состоялась закрытая трехсторонняя встреча представителей компании Apple, правообладателей и Роскомнадзора. Основной темой дискуссии стал нелегальный контент в AppStore и вопрос «что с ним делать?».

Газета «Известия», ссылаясь на руководителя пресс-службы Роскомнадзора Вадима Ампелонского, рассказала, что на прошлой неделе состоялась закрытая трехсторонняя встреча представителей компании Apple, правообладателей и Роскомнадзора. Основной темой дискуссии стал нелегальный контент в AppStore и вопрос «что с ним делать?».19-05-2016

Аналитики израильской компании Check Point представили подробнейший отчет о работе набора эксплоитов Nuclear, детально изучив инфраструктуру всего сервиса, а также вредоносные кампании, использующие Nuclear в ходе своих атак. По данным специалистов, создатель Nuclear, это россиянин, проживающий в Краснодаре и зарабатывающий на своем детище порядка 100 000 долларов в месяц.

Аналитики израильской компании Check Point представили подробнейший отчет о работе набора эксплоитов Nuclear, детально изучив инфраструктуру всего сервиса, а также вредоносные кампании, использующие Nuclear в ходе своих атак. По данным специалистов, создатель Nuclear, это россиянин, проживающий в Краснодаре и зарабатывающий на своем детище порядка 100 000 долларов в месяц.

© ЕКОМ Сервис 2009-2021 Все права защищены или вроде того.